|

АНБшник1 — Как узнать секретные данные спецслужб других стран? |

Даже у самого добропорядочного пользователя сети интернет рано или поздно появляется вопрос об анонимности, что, например, возникает при необходимости отстроиться от нападающих хакеров при посещении сайтов, форумов, работе со своим сайтом или блогом.

Tails (The Amnesic Incognito Live System — Анонимная Операционная Система) — дистрибутив LiveCD Linux на базе ОС Debian, благодаря которому можно абсолютно анонимно «серфить» в сети, не боясь, что кто-то (возможно, кроме АНБ) сумеет вас отследить. Как утверждают создатели Tails, именно анонимной операционной системой Tails пользовался известный шпион Эдуард Сноуден и корреспонденты, которые с ним сотрудничали.

В Tails все исходящие соединения «заворачиваются» в анонимную сеть Tor, а все неанонимные — блокируются. Раньше данный дистрибутив назывался Amnesia и был на базе ОС Incognito

Вас также может заинтересовать статья «Лучшие анонимные и защищенные Linux дистрибутивы»

С одной стороны, анонимность Tails наталкивает на мысль, что данная ОС возможно является секретным проектом тех же спецслужб, с внедрёнными закладками. Но АНБ старается нас убедить, что это не так. К примеру, в слайдах презентаций АНБ ОС Tails упоминается как один из самых главных инструментов, который препятствует прослушке трафика.

Кроме этого, весь исходный код данного проекта как бы открыт, так что его любой желающий и разбирающийся в этом человек мог уже давно проверить за его пять лет существования, в течение которых разрабатывается эта ОС.

Данную анонимную операционную систему не надо устанавливать на ваш компьютер,

она предназначена для запуска с обыкновенного CD(DVD) диска или USB-накопителя (флешки).

Разворачиваясь и работая в оперативной памяти компьютера, она не сохраняет

никаких следов вашей деятельности на жестком диске. То есть во время загрузки

OS Tails с жесткого диска или флешки, ОС загружается в оперативную память.

После выключения компьютера — автоматический из неё выгружается.

В тоже время, работая в Tails, Вы некоим образом не затрагиваете систему

установленную на компьютере. Будь то OS Windows, MAC OS, *nix и др.

Разберем по пунктам меню «Пуск»:

Tails

Аудио и видео

Графика

Интернет

Офис

Программирование

Системные

Специальные возможности

Стандартные

Также есть возможность в настройках настроить внешний вид, звук, клавиатуру, монитор, мышь, сетевые соединения и т.д.

Одним словом, Tails — очень полезная, простая и понятная LiveCD операционная система для защиты вашей безопасности и конфиденциальности. Кстати, данная операционная система также может использоваться предотвращения заражения вредоносным программами.

Системные требования:

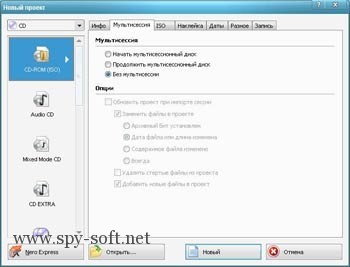

Запись ISO-образа Tails на DVD диск:

Размер ISO образа составляет 913 Mb, потребуется диск DVD.

Записать образ можно любой программой для записи дисков, используя, например,

популярную программу (есть и бесплатные)

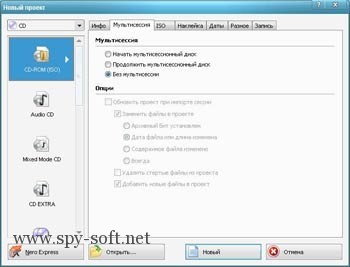

Запись ISO-образа Tails на SD карту или USB-накопитель(Флешку) :

Для этого нам понадобится флешка (SD карта) объемом не меньше 1Гб и софт

для записи ISO-образа на съемные носители. Я предпочел небольшую бесплатную

программу для Windows

Запускаем программу

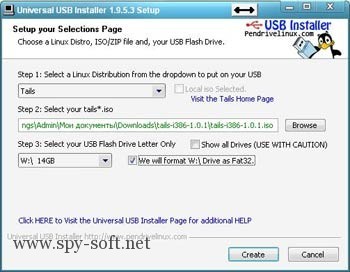

Уже записанный, готовый диск или Флешку, теперь будем запускать.

Сначала в настройках Bios потребуется выставить приоритет загрузки с нашего записанного носителя.

Загрузка операционной системы

Загружаемся -> Выбираем первый режим Live

Выбираем язык Русский -> «Больше опций» нажимаем ДА -> Вперед

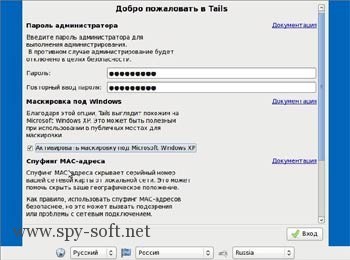

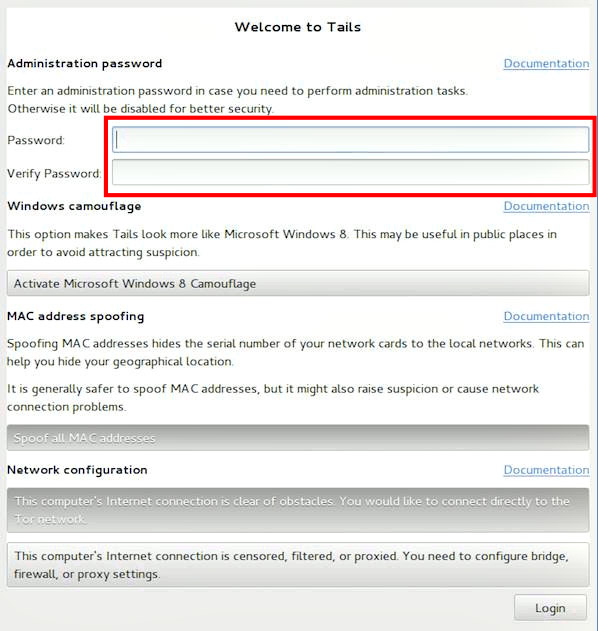

Вводим наш пароль Администратора -> Ставим галочку «Активировать маскировку под Microsoft Windows XP» -> Вход Оставляем помеченной галочку Спуффинг MAC-адресов (способ изменения MAC-адреса сетевого устройства) Если у вас не стоит proxy или каких-то ограничений на выход в сеть, то оставляем все без изменений.

Итак, наш дистрибутив запустился.

А далее вы узнаете, как создать персистентный раздел для хранения настроек и информации.

Скачать бесплатно через Torrent

Скачать бесплатно через Torrent

- Tails — Анонимная операционная система

Установка Tails на USB-носитель дело не простое. Многие новички, пытаясь установить и настроить данную анонимную систему, встречаются с массой проблем. В сегодняшней инструкции мы попробуем все разложить по полочками и наглядно показать весь процесс установки Tails на флешку.

Установить Tails можно и на виртуалку, но ее основное использование — именно с флешки. Преимущество в том, что вы можете придти в любое место: в офис на работу или в какое-то интернет-кафе вставить анонимную операционную систему на флешке и работать не оставляя никаких следов во время и после завершения работы.

Для установки Tails нам потребуются две пустые флешки.

Для того чтобы понять, что такое рекурсия, нужно для начала понять, что такое рекурсия. Парадокс заключается в том, что ОС Tails можно установить, лишь используя ОС Tails.

Итак, скачиваем образ с . Рекомендуется сразу проверить Образ с помощью OpenPGP, как это правильно сделать вы узнаете на сайте авторов.

Теперь скачанный ISO-образ записываем на начальную, т.е. промежуточную флешку. Делается это с помощью утилиты .

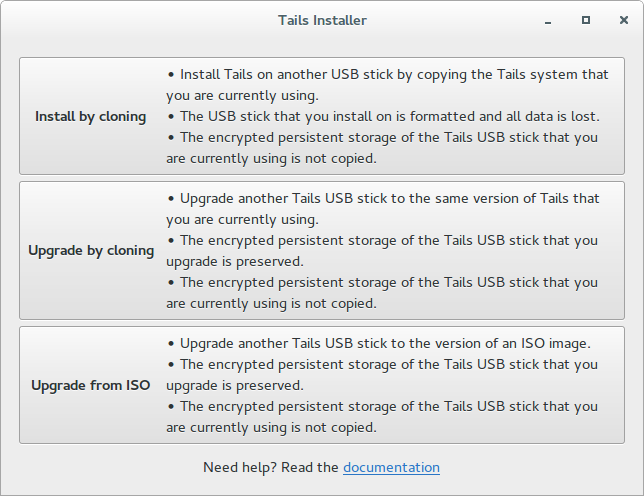

После завершения можете выключать комп и загрузится с помощью флешки. Когда операционная система поднимется, надо будет вставить вторую (главную) флешку и выбрать Applications —> Tails —> Tails Installer Install by Cloning.

Установка Tails на флешку законченна, теперь перейдем к созданию постоянного защищенного раздела.

После того как загрузились с основной рабочей флэшки нужно создать постоянный защищенный раздел Persistent, это что-то типа жесткого диска на флешке. Делается это просто через Application —> Tails —> Configure Persistence.

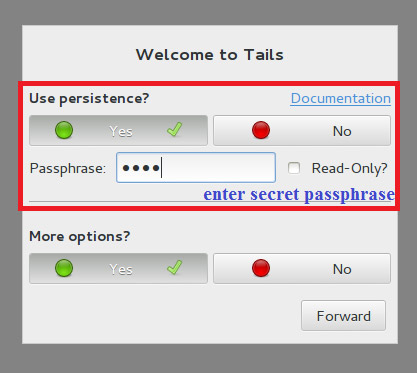

Теперь перезагружаем наш компьютер и на загрузочном экране выбираем опции Use Persistence и More Options, после этого вводим пaроль для нашего хранилища. Желательно чтоб это был надежный пароль!

В нижней части экрана выбираем регион. Это очень важно, поскольку от региона зависят входные узлы Tor. Здесь нужно поэкспериментировать. Моим выбором была Дания.

В меню расширенных настроек необходимо задать пароль для софта, которому нужны админ права. Можете использовать любой пароль, он работает в рамках одной сессии и вообще ни на что никак не влияет.

Имейте в виду, что загрузка может занять несколько минут, а затем OS Tails еще некоторое время будет конектится к Tor.

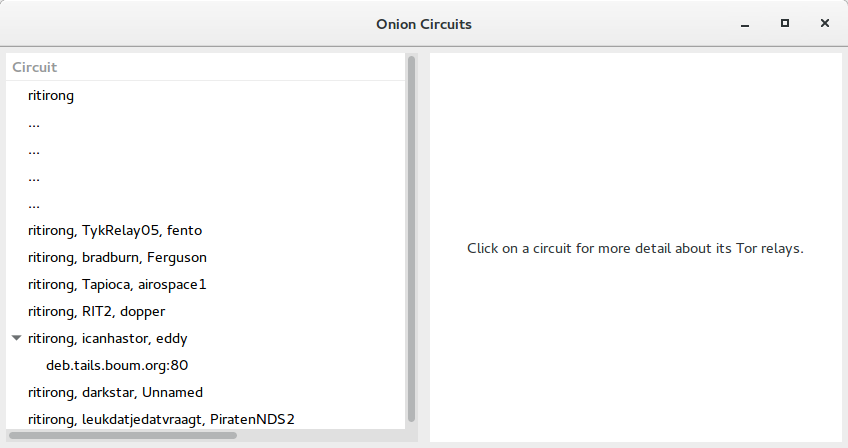

Вы можете отследить процесс загрузки, щелкнув по иконке Onion Circuits — луковице в верхней части экрана.

Через определенное время Тэйлс уведомит об успешном подключении к сети. По умолчанию весь трафик проходит через Tor.

Через определенное время Тэйлс уведомит об успешном подключении к сети. По умолчанию весь трафик проходит через Tor.

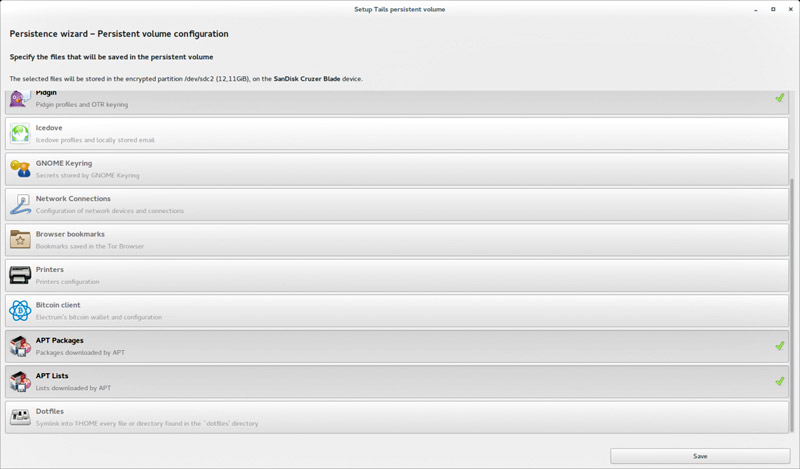

Ну, а теперь я расскажу как сохранить файлы и настройки в Tails, так, чтоб они не удалялись после перезагрузки системы. По умолчанию Тэйлс не рассчитана на сохранение установленных в нее программ, настроек и файлов после перезагрузки компа. Но разработчики предусмотрели возможность сохранить определенные данные в персистентном разделе.

Настроить сохранение определенных данных вы можете в разделе Settings —> Persistent.

Здесь все очень просто, и понять каждый пункт меню не составит труда. Я лишь подробно расскажу о последних трех. 2-ой и 3-ий с конца ответственны за хранение APT-пакeтов.

Здесь все очень просто, и понять каждый пункт меню не составит труда. Я лишь подробно расскажу о последних трех. 2-ой и 3-ий с конца ответственны за хранение APT-пакeтов.

Tails базируется на операционной системе Debian, поэтому большая часть необходимого вам программного обеспечения вы сможете установить с помощью apt-get.

И не смотря на то, что сами программы при выключении компьютера не сохраняются, APT-пакеты при правильных настройках сохранятся в персистентном разделе. Это очень крутая фишка. Она делает возможным развертывания всех необходимых программ в процессе загрузки операционной системы.

Итак, с этими двумя мы разобрались. А последний пункт Dotfiles в меню Presistense отвечает за создание в персистентном разделе папки с файлами, ссылки на которые будут автоматически создаваться каждый раз при загрузке в домашней папке Тэйлс.

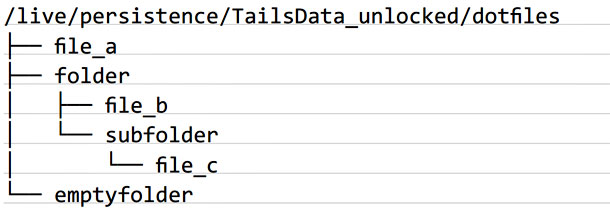

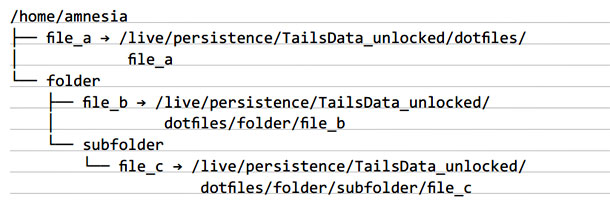

Вот как выглядит структура файлов в постоянном разделе.

При таком раскладе в домашней папке все будет выглядеть вот так:

Вообще-то наш персистентный раздел уже зашифрован. Но у него имеется один большой значимый недостаток: он не обеспечивает правдоподобное отрицание присутствия зашифрованной информации.

Для того чтобы гарантировать правдоподобное отрицание, я предложу вам несколько иное решение от того, что предлагают разработчики Tails.

Авторы Tails советуют пользоваться cryptsetup, построенный на LUKS. Данный инструмент может создавать скрытые разделы, но есть одно но, такой раздел не особо хорошо скрыт. Насколько я знаю, есть вероятность найти заголовок скрытого раздела, что позволяет установить его наличие.

Меня такой вот скрытый раздел как-то не очень устраивает. И я решил использовать всеми известный TrueCrypt 7.1а, который насколько я знаю невозможно обнаружить.

Сейчас начнутся комментарии типа, а ты знаешь, что TrueCrypt имеет уязвимость? Может тогда лучше VeraCrypt?

В уязвимости TrueCrypt я не очень верю. Знаю только то, что VeraCrypt очень мутный проект, на который совершенно не хочется переходить на данном этапе.

В рамках этой статьи я не буду детально описывать процесс создания двойного криптоконтейнера, отмечу только один немаловажный нюанс. Поскольку скрытый раздел TrueCrypt на самом деле по настоящему скрытый, то его наличии не догадывается даже сама программа, пока вы не введете нужный пароль.

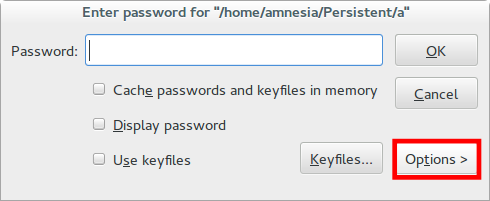

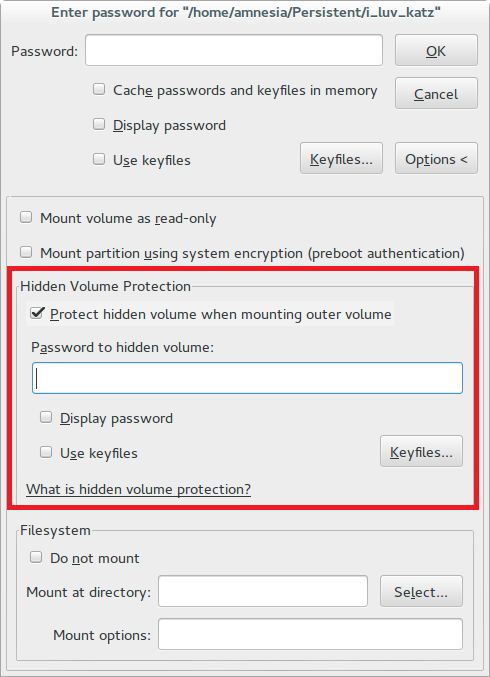

Поэтому во время записи файлов в ложный раздел скрытый раздел может быть поврежден. Для того чтобы это не произошло во время монтирования ложного раздела для записи на него фотографий собачек надо выбрать Mount Options -> Protect hidden volume when mounting outer volume.

Теперь в особенных случаях при необходимости вы всегда сможете ввести пароль левого раздела и всем с улыбкой показать фотографии любимых питомцев вместо конфиденциальной личной информации.

|

|